摘要:

BlueBerryProtocol遭遇攻击,损失约455 ETH。白帽黑客c0ffeebabe及时拦截并归还了366.5 ETH。...

摘要:

BlueBerryProtocol遭遇攻击,损失约455 ETH。白帽黑客c0ffeebabe及时拦截并归还了366.5 ETH。... 来源:深圳零时科技

背景

2024年2月25日,我们监测到Ethereum上的一起攻击事件:https://etherscan.io/tx/0xf0464b01d962f714eee9d4392b2494524d0e10ce3eb3723873afd1346b8b06e4,目标为BlueBerryProtocol,损失资金约为455 ETH 1.4M USD。幸运的是该攻击被一名ID为c0ffeebabe白帽拦截(0xC0ffeEBABE5D496B2DDE509f9fa189C25cF29671[c0ffeebabe.eth]),***终归还了366.5 ETH 1.2 M USD。

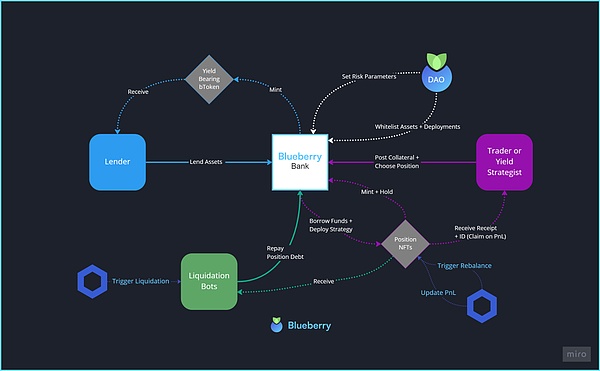

BlueBerryProtocol是一个基于Compound fork的DeFi项目,提供借贷,抵押等服务。具体的运行模式如下图:

攻击分析

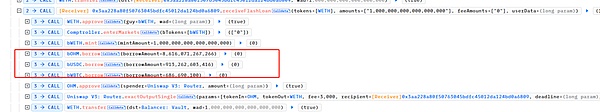

攻击者首先从Balancer中通过闪电贷,借了1个WETH。

随后,攻击者将1个WETH抵押到BlueBerryProtocol中,并mint了1个bWETH。接着,攻击者利用抵押的1个bWETH作为抵押,分别利用borrow借走了8616个OHM(Decimal=9)、913262个USDC(Decimal=6)、6.86个WBTC(Decimal=8)。

***后,攻击者通过Uniswap将获得的OHM、USDC、WBTC换成457 ETH。

漏洞分析

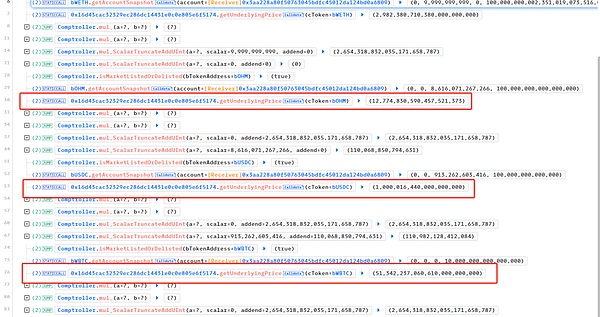

问题的根本原因是代码再处理不同资产时,尾数处理错误。WETH的decimal为18,OHM的decimal为9,USDC的decimal为6,WBTC的decimal为8。

但是,BlueberryProtocol的price oracle在处理token的价格时,均按照decimal=18进行scale。

导致OHM的价值缩水1e9,USDC价值缩水1e12,WBTC价值缩水1e10。导致攻击者通过仅仅1ETH的抵押便接走了价值460ETH的资产。

总结

本次漏洞在于项目方使用同一份代码处理不同的代币,且没有考虑到不同代币的decimal不同导致的。造成decimal较小的资产大量缩水,从而被攻击者以极低的代价作为抵押借走。建议项目方在合约上线前,针对智能合约进行充分的审计和交叉审计,避免此类安全问题。

WEEX唯客是一家安全易用的加密货币交易所,由新加坡***区块链投资机构斥资1亿美元打造,注册用户超百万,日均交易额超15亿美元,已获得美国MSB、加拿大MSB、SVGFSA金融牌照。

WEEX唯客平台所有数据皆于海外数据库严格保存,服务器多地部署和备份,并采用满足银行级安全需求的亚马逊AWS及高速高稳定性的香港CDN,为全球用户提供***安全、***专业、***具隐私性的交易服务。

WEEX唯客是全球交易深度***好的合约交易所之一,位居CMC交易所流动性排名前五,订单厚度、价差领先同行,微秒级撮合,零滑点、零插针,***大程度降低交易成本及流动性风险,让用户面对极端行情也能丝滑成交。

在WEEX唯客,用户不仅能享受行业***低的交易手续费(Taker 0手续费,Maker 0.06%),还可零门槛一键跟随专业交易员操作,复制高手的交易策略,平台严格甄选数5,000多名***交易员供用户挑选。

为保障用户资金安全,WEEX唯客设立了1,000 BTC投资者保护基金,以在非用户自身原因的情况下有效补偿用户资金出现的意外损失,并公示资金池热钱包地址,让用户交易安心无忧。

WEEX官网:weex.com

你也可以在 CMC|Coingecko|非小号|X (Twitter)|中文 X (Twitter)|Youtube|Facebook|Linkedin|微博 上关注我们,***时间获取更多投资资讯和空投福利。

(WEEX交易所官网:www.weex.com)在线咨询:

WEEX华语社群:https://t.me/weex_group

WEEX英文社群:https://t.me/Weex_Global

还没有评论,来说两句吧...